Los ataques BEC han tenido mayor relevancia en los últimos años, representando una amenaza significativa para las empresas en todo el mundo. Estos ataques se basan en la manipulación y el engaño, explotando vulnerabilidades humanas más que tecnológicas para acceder a datos confidenciales y fondos financieros. En este blog, explicaremos cómo Proofpoint, marca líder en seguridad cibernética, aborda esta preocupación y protege a las organizaciones contra este tipo de ataques.

BEC

Business – Email – Compromise

Son un tipo de ciberataque sofisticado y dirigido a empresas y organizaciones. Estos ataques involucran el compromiso del correo electrónico de la empresa para engañar a empleados, socios comerciales o clientes, con el objetivo de realizar transferencias de fondos fraudulentas, obtener información confidencial o realizar acciones perjudiciales para la organización.

El ataque BEC a menudo se lleva a cabo mediante la suplantación de identidad o el compromiso de cuentas de correo electrónico legítimas dentro de la empresa. Los ciberdelincuentes utilizan técnicas de ingeniería social para hacerse pasar por un ejecutivo de alto nivel, un proveedor confiable o algún contacto interno. A través de estos correos electrónicos fraudulentos, buscan convencer a las víctimas para que realicen transferencias de dinero, divulguen información financiera confidencial o incluso realicen cambios en los detalles de la cuenta.

Estos pueden variar en su nivel de sofisticación, desde correos electrónicos bien redactados y convincentes hasta la manipulación de documentos falsificados y la creación de sitios web fraudulentos que se asemejan a los originales. Para prevenir los ataques Business Email Compromise, es fundamental implementar una serie de medidas de seguridad y procedimientos internos en tu empresa.

En Avit Soluciones contamos con Proofpoint como marca partner, en ella podemos encontrar un extenso menú de soluciones que pueden adecuarse a las necesidades de cada empresa. Aegis, la solución más desplegada entre las empresas Fortune 100, Fortune 1000 y Global 2000 para proteger Microsoft 365. La solución de seguridad ante amenazas que emplea inteligencia artificial y aprendizaje automático para contrarrestar los actuales y sofisticados ataques, como las estafas BEC, el phishing, el ransomware, las amenazas que afectan la cadena de suministro y otras avanzadas

● Visibilidad integral.

● Eficacia inigualable.

● Eficiencia operativa.

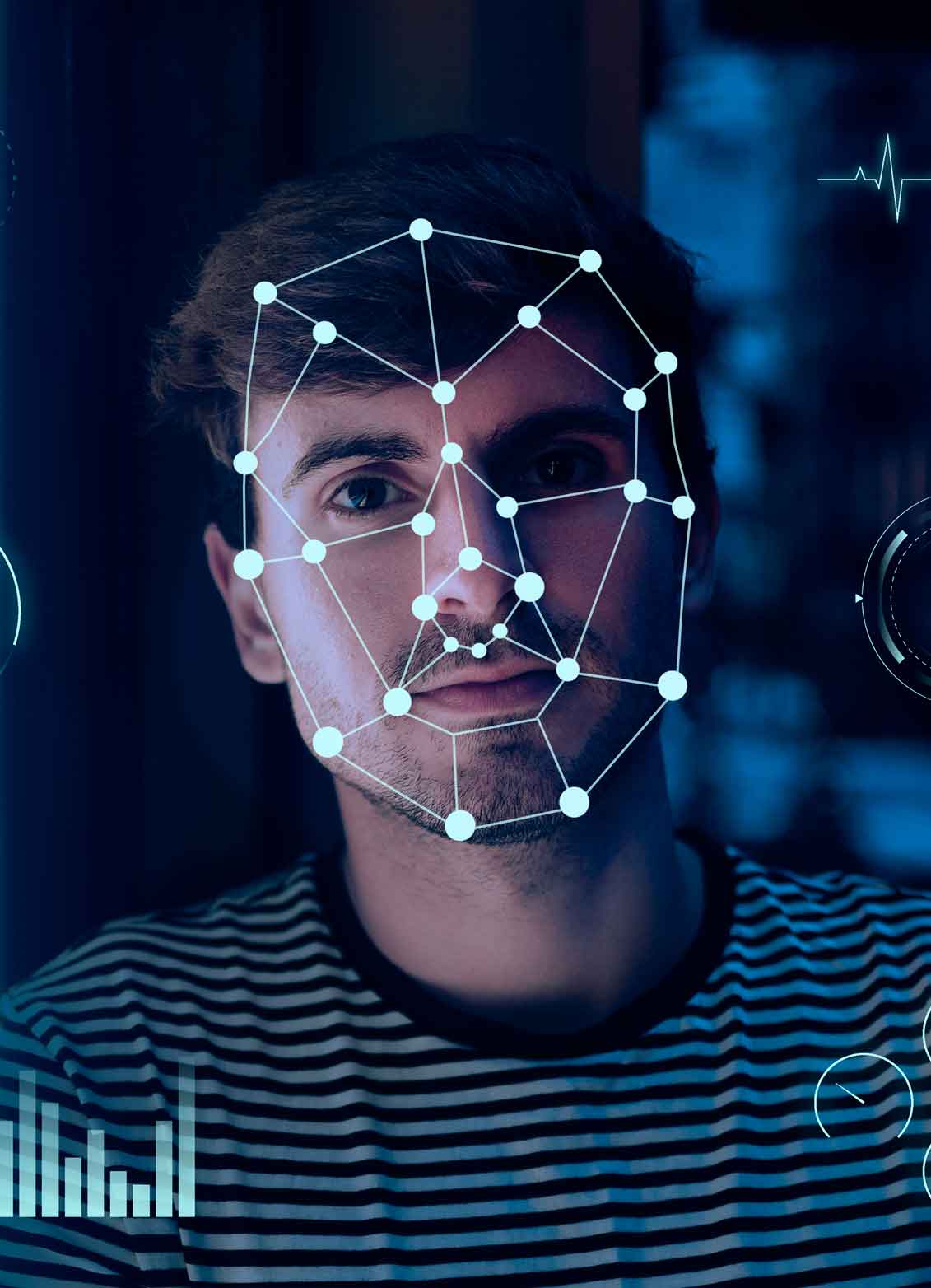

La inteligencia artificial (IA) tiene un papel fundamental en la prevención de los ataques de BEC, gracias a su capacidad para analizar patrones, detectar anomalías y mejorar constantemente su precisión. Aquí hay algunas formas en que la IA puede ayudar en la prevención de estos ataques:

1. Estudia el comportamiento del usuario, identifica patrones habituales y, mediante algoritmos, reconoce acciones inusuales.

2. La IA puede detectar señales de alerta en los mensajes, como solicitudes urgentes o cambios en la forma de expresarse, ayudando a identificar posibles intentos de estafa.

3. Monitorea constantemente la actividad de correo electrónico, identificando de manera rápida y eficiente cualquier intento sospechoso, como el cambio súbito de direcciones de correo electrónico o alteraciones en la estructura de los mensajes.

La IA puede aprender y adaptarse a las nuevas formas de ataques BEC. A medida que se exponen a nuevos datos, estos sistemas pueden mejorar sus capacidades de detección y proporcionar una mejor defensa contra las tácticas cambiantes de los ciberdelincuentes.

“Ciberseguridad reforzada con aprendizaje automático, análisis en tiempo real y uno de los conjuntos de datos más extensos y diversos de todo el mundo de la ciberseguridad.”

– Proofpoint. (s.f.).

A continuación te mencionamos ejemplos sobre posibles ataques BEC:

● Suplantación de identidad de ejecutivo: El ciberdelincuente se hace pasar por un alto ejecutivo de la empresa para solicitar transferencias de fondos o datos confidenciales a empleados de diferentes áreas o personal “nuevo”.

● Facturas falsas o cambios en la información de pago: El hacker envía facturas falsificadas o realiza cambios en la información de pago de proveedores legítimos, redirigiendo los pagos a sus cuentas.

● Falsificación de proveedores o socios comerciales: Los atacantes se hacen pasar por proveedores o socios comerciales legítimos para solicitar pagos, transferencias o información confidencial.

● Ataques de CEO: Un hacker finge ser el CEO o alto ejecutivo de una empresa, solicitando información confidencial o transferencias de fondos a colaboradores.

Para evitar este tipo de ciberataques, es crucial que las empresas implementen programas de concientización y capacitación para sus colaboradores. Aquí hay algunas medidas que pueden ayudar a prevenir estos ataques:

Para prevenir ataques de compromiso de correo electrónico comercial (BEC), es crucial que las empresas implementen programas de concientización y capacitación para sus colaboradores. Aquí hay algunas medidas que pueden ayudar a prevenir estos ataques:

Concientización:

● Realizar sesiones de entrenamiento periódicas sobre seguridad cibernética, especialmente enfocadas en ataques BEC.

● Enseñar a tus colaboradores a reconocer los signos de un BEC, como cambios repentinos en la dirección de correo electrónico o solicitudes de información financiera sensible.

Autenticación Multifactor (MFA):

● Implementar la autenticación multifactor para todas las cuentas de correo electrónico y sistemas internos, lo que agrega una capa adicional de seguridad.

Políticas y Procedimientos de verificación:

● Establecer procedimientos claros para la verificación de solicitudes de transferencias de fondos o cambios en la información de pago.

● Asegurarse de que cualquier solicitud inusual o cambios en la información financiera se confirmen a través de un canal de comunicación diferente.

Actualización de Seguridad:

● Mantener actualizado el software de seguridad y utilizar soluciones de protección de correo electrónico avanzadas que puedan identificar y bloquear correos electrónicos maliciosos.

Control de Acceso y Permisos:

● Limitar los permisos de acceso a la información financiera y confidencial solo a empleados autorizados.

● Revisar y restringir los privilegios de acceso a la información sensible.

Alertas y Reportes:

● Establecer un procedimiento claro para que los empleados informen inmediatamente cualquier actividad sospechosa o correos electrónicos no solicitados.

● Configurar alertas para detectar cambios inusuales en las solicitudes financieras o patrones de comportamiento en el correo electrónico.

La confianza del cliente es invaluable. Una violación de seguridad puede afectar la percepción que tienen tus clientes sobre la seguridad de sus datos. Al proteger la información, estás demostrando un compromiso con la seguridad y la privacidad de tus clientes.

Proteger a tu empresa contra ciberataques es fundamental en la era digital actual. Los ciberdelincuentes están constantemente desarrollando nuevas estrategias para infiltrarse en los sistemas y comprometer la seguridad de los datos. Evita que tu empresa y colaboradores sean víctimas de cualquier ciberataque. Acércate con nosotros y pregunta por nuestras soluciones de Proofpoint.

Referencias:

https://www.proofpoint.com/es/solutions/change-user-behavior